Ransomware to niezwykle szkodliwe oprogramowanie, którego usunięcie nie będzie łatwą czynnością. Wirusy tego typu wykorzystują zaawansowane metody szyfrowania, by przejąć kontrolę nad urządzeniem. Sprawdź jak chronić się przed ransomware.

Ransomware – co to jest?

Ransomware jest jednym z rodzajów malware, czyli złośliwego oprogramowania. Jego nazwa to zbitka angielskich słów ransom (okup) i software, czyli oprogramowanie. Jego zadaniem jest zablokowanie właścicielowi dostępu do komputera. W zamian za odzyskanie dostępu hakerzy żądają zapłaty w postaci pieniędzy – tradycyjnych lub kryptowalut.

Komputer może zostać zainfekowany w momencie instalacji aplikacji podszywającej się pod legalny program, otwarcia załącznika wiadomości e-mail lub poprzez malvertising. Ta ostatnia metoda polega na rozpowszechnianiu ransomware przy pomocy reklam na stronach internetowych. Użytkownik nie musi nawet w nic kliknąć. Sam fakt umieszczenia złośliwej reklamy może wystarczyć do pobrania ransomware.

Choć w niniejszym tekście przykładem zainfekowanego urządzenia jest komputer, należy pamiętać, że celem ataku może być każdy sprzęt umożliwiający dostęp do internetu, także smartfon i tablet.

Sposób działania ransomware

By utrudnić ofierze możliwość samodzielnego zdjęcia blokady, programy typu ransomware są szyfrowane na różne sposoby. Dawniej korzystano z szyfrowania symetrycznego, które polega na użyciu tego samego klucza do szyfrowania i odszyfrowania (klucz można znaleźć w systemie operacyjnym). Cel ataku może go odszukać i samodzielnie zdjąć blokadę. Z tego względu przestępcy obecnie nie korzystają już z tego typu szyfrowania.

Hakerzy używają metod szyfrowania asymetrycznego. Dzielą się one na szyfrowanie po stronie klienta i serwera oraz hybrydowe. Szyfrowanie asymetryczne po stronie klienta polega na wykorzystaniu klucza publicznego do szyfrowania danych i prywatnego do ich odszyfrowania. W tym celu używa się metody RSA korzystającej z rozkładu na czynniki pierwsze dużych liczb złożonych. RSA jest stosowana przez internetowy protokół HTTPS służący do bezpiecznego przesyłu danych w sieci WWW.

Sprawdź: Czym jest uwierzytelnianie dwuskładnikowe? Co to jest i dlaczego jest takie ważne?

W tym sposobie pliki zaatakowanego komputera są najpierw szyfrowane. Następnie klucz prywatny trafia na serwer przestępcy i jest usuwany z pamięci lokalnej urządzenia ofiary. Jeśli jednak komputer zostanie odłączony od internetu przed zakończeniem szyfrowania, klucz prywatny nie dotrze na serwer przestępcy, co uniemożliwi mu wymuszenie okupu.

Problem ten rozwiązuje jednak szyfrowanie asymetryczne po stronie serwera. W tej metodzie także wykorzystuje się algorytm RSA oraz parę kluczy – publiczny i prywatny. Szyfrowanie odbywa się za każdym razem, gdy komputer połączy się z siecią WWW. W ten sposób hakerzy niwelują ryzyko, że klucz prywatny nie dotrze na ich serwer. Jedynym sposobem na poradzenie sobie z tego typu rozwiązaniem jest przechwycenia klucza w trakcie jego wysyłania, a następnie jego publiczne udostępnienie. Jeśli do tego dojdzie, ransomware staje się bezużyteczny i konieczne jest napisanie nowego programu.

Najtrudniejsze do złamania jest szyfrowanie hybrydowe wykorzystujące wszystkie powyższe sposoby. Bez względu na skomplikowanie szyfrowania, działanie ransomware sprowadza się do szyfrowania dostępu do urządzenia lub danych.

Rodzaje ransomware

Oprogramowanie ransomware może przybierać różne formy. Jedne są po prostu uciążliwe dla pokrzywdzonego, inne stanowią poważne zagrożenie dla bezpieczeństwa danych. Jednym z typów ransomware jest scareware. Ten rodzaj ataku polega na wyświetlaniu komunikatów, np. przy pomocy wyskakujących okienek o zainfekowaniu komputera. Scareware zazwyczaj nie wykrada danych zapisanych na dysku. Jego celem jest zastraszenie użytkownika możliwością ich utraty oraz poirytowanie pojawiającymi się komunikatami. W zamian za rzekomą pomoc w usunięciu nieistniejącego wirusa przestępcy życzą sobie zapłaty.

Podobnie działa screen locker. W krótkich słowach, zainfekowanie nim uniemożliwia korzystanie z urządzenia. Ten typ ransomware szyfruje główną tabelę plików na dysku twardym, uniemożliwiając zalogowanie się do komputera. Po jego uruchomieniu właściciel widzi na pełnym ekranie planszę informującą o wykryciu nielegalnej zawartości na dysku. Mogą nią być np. pirackie pliki audio i wideo lub wersja systemu Windows. Dla podkreślenia powagi sytuacji na planszy umieszczone jest logo jednego z organów ścigania, np. policji lub prokuratury. Pamiętać trzeba, że żadna publiczna instytucja nigdy nie kontaktuje się z obywatelem w ten sposób. Tym bardziej nie oferuje pomocy w pozbyciu się nielegalnych plików za pieniądze.

Sprawdź: DeepL translator – najlepszy tłumacz w sieci? Czy DeepL ma lepszy słownik niż Tłumacz Google

Doxware to rodzaj ransomware tworzący kopię plików użytkownika na komputerze hakera. W zamian za pieniądze oferuje on zwrot danych. W przypadku braku opłaty przestępca grozi upublicznieniem prywatnych informacji.

Crypto-ransomware jest oprogramowaniem szyfrującym dostęp do plików lokalnych lub zapisanych w chmurze. Za jego pomocą haker kradnie i koduje dane, wykorzystując jedną z metod opisanych powyżej. Jest to bardzo skuteczny sposób wywarcia presji na ofierze ataku, ponieważ żaden program nie może złamać stworzonego przez przestępcę szyfru. Może on go udostępnić w zamian za okup. Jeśli poszkodowany użytkownik mu nie zapłaci, utraci dostęp do danych bezpowrotnie.

Przykłady ataków ransomware

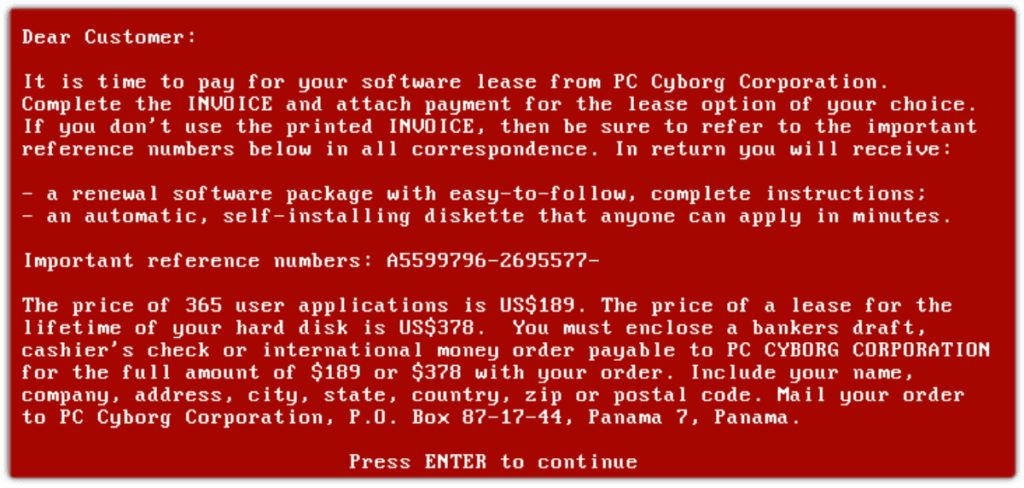

Pierwszym ransomware w historii był AIDS (inna nazwa – PC Cyborg). Napisał go w 1989 roku Joseph L. Popp, doktor biologii ewolucyjnej z Harvardu. Motywy jego działania do dziś nie są znane. Za prawdopodobną przyjmuje się wersję, że była to forma zemsty za odmówienie zatrudnienia go w WHO (Światowej Organizacji Zdrowia).

Popp wykorzystał słabość ówczesnych europejskich przepisów prawnych. W przeciwieństwie do USA, w krajach Europy nie istniały wówczas przepisy odnoszące się do cyberprzestępstw.

Ofiarami stały się osoby i firmy będące uczestnikami jednej z konferencji na temat AIDS oraz lista prenumeratorów czasopisma „PC Business World”. Na dyskietkach wysyłanych pocztą priorytetową z Londynu fałszywa firma doktora Poppa, PC Cyborg Corporation, umieszczała ankietę, która miała ocenić ryzyko zakażenia się wirusem HIV.

Ransomware PC Cyborg składał się z dwóch katalogów: nieszkodliwego AIDS.EXE zawierającego ankietę oraz INSTALL.EXE, który instalował na dysku pięć folderów z ukrytymi funkcjami. Szkodliwe pliki szyfrowały dane zapisane na dysku oraz zawierały schemat działania po ponownym uruchomieniu komputera. Dokładnie po 90 restarcie na ekranie pojawiał się monit o konieczności włączenia drukarki. Gdy ta została uruchomiona, automatycznie drukował się list z żądaniem opłaty.

Nie było to żądanie szantażu wyrażone wprost. Właściciel był proszony o uiszczenie opłaty za rzekomo wygasłą licencję na oprogramowanie. 189 dolarów należało wysłać przekazem pocztowym na skrzynkę w Panamie.

Szyfr symetryczny był dość łatwy do złamania. Napisane w tym celu programy: AIDSOUT do usunięcia tego ransomware i AIDSCLEAR do odzyskiwania danych pomogły pozbyć się tej złośliwej aplikacji.

Ofiarą doktora Poppa zostało od 10 do 20 tys. osób prywatnych i przedsiębiorstw. Planował on produkcję kolejnych 2 mln dyskietek. Został jednak zatrzymany na lotnisku w Amsterdamie, zwracając na siebie uwagę walizką z napisem „Doktor Popp został otruty”. Uznany za niepoczytalnego, nigdy nie został skazany. Wrócił następnie do pracy naukowej.

Może Cię zainteresować: Zapomniałeś hasła? Jak je odzyskać? Metody odzyskiwania utraconych haseł — do Facebooka, poczty, WiFi, komputera

Upowszechnienie się dostępu do internetu ułatwiło dystrybucję ransomware. Pod koniec 2004 roku wiele osób padło ofiarą twórców GPCode. Trojan ten tworzył dwa klucze rejestru. Jeden umożliwiający monitorowanie, czy jest uruchamiany przy każdym starcie systemu, i drugi do sprawdzania postępów w szyfrowaniu plików o rozszerzeniach: .doc, .xls, .jpg, .zip, .rar i .html. W każdym zainfekowanym pliku umieszczana była instrukcja z żądaniem podania adresu e-mail, na który wysłano powiadomienie o konieczności zapłacenia kwoty 100 lub 200 dolarów na konto w serwisie obsługi waluty cyfrowej Liberty Reserve z Kostaryki.

W 2007 roku powstał WinLock. Ten Ransomware wyświetlał na ekranie komputera treści pornograficzne i uniemożliwiał korzystanie z urządzenia. Wyświetlacz był odblokowywany po wysłaniu płatnej wiadomości SMS.

Jednym z najgroźniejszych Ransomware’ów do tej pory był CryptoLocker. Ten powstały w 2013 roku program wykorzystywał zaawansowane metody szyfrowania klasy wojskowej. Klucz prywatny potrzebny do odzyskania dostępu do komputera był przechowywany na zdalnym serwerze. Niestety CryptoLocker okazał się bardzo skuteczny. Bez zapłacenia okupu otrzymanie klucza prywatnego było praktycznie niemożliwe.

Bardzo groźny okazał się też Petya i jego udoskonalona później wersja – NotPetya. Oprócz szyfrowania danych infekował on również plik MFT (master file table) niezbędny do odczytania struktury katalogów i uruchomienia systemu Windows. Ofiarą ataku padł m.in. koncern Maersk odpowiedzialny za około 20% transportu morskiego. 27 czerwca 2017 roku dział IT firmy zaczął przyjmować od innych pracowników zgłoszenia o komunikacie systemowym informującym o konieczności naprawy dysku lub wprost z żądaniem okupu. Globalna sieć składająca się z 4 tys. serwerów i 45 tys. komputerów została sparaliżowana na dwa tygodnie. Straty związane z jej przywróceniem do działania wyniosły 300 mln dolarów.

Komputery korporacji Maersk pracowały na systemie Windows. Nie oznacza to jednak, że użytkownicy konkurencyjnego oprogramowania są bezpieczni. W 2016 roku pojawił się KeRanger na Mac OS X. Instalował się on wraz z aktualizacją programu Transmission, klienta sieci BitTorrent. Po jej uruchomieniu na dysku kopiowane były złośliwe pliki. Przez pierwsze trzy dni po ataku pozostawało to niewidoczne dla użytkownika. Pliki następnie szyfrowano przy pomocy algorytmu 2048-bit RSA. Później wyświetlał się komunikat o konieczności wpłacenia 1 bitcoina na podany numer konta. Szantaż bitcoinem został szybko wykryty. Apple zaktualizowało swój natywny program antywirusowy XProtect, co zapobiegło dalszemu rozprzestrzenianiu się ransomware na komputerach Mac.

W roku 2020 atak ransomware dotknął też Androida. Program AndroidOS/MalLocker.B był umieszczany na, często spreparowanych, stronach internetowych i forach. Nie szyfrował danych – zamiast tego blokował dostęp do zawartości smartfonu. Wyświetlał monit z żądaniem zapłaty na dwa sposoby. Pojawiał się po kliknięciu przycisku Home lub udawał połączenie przychodzące. Ze względu na łatwość wykrycia, użytkownicy pobierający aplikacje z Google Play nie byli narażeni na zainfekowanie smartfonu.

Jak usunąć ransomware?

Najprostszy sposób na usunięcie ransomware podsuwają sami przestępcy. Wystarczy zapłacić, a dostęp do komputera i zgromadzonych na nim danych zostanie przywrócony. To jest jednak najgorsza metoda na poradzenie sobie z tym problemem. Szantaż hakera należy zignorować. Przekazanie mu pieniędzy tylko zachęci go do kolejnych ataków. Nie ma też pewności, że odda nam dostęp do plików.

Sprawdź: Co to jest uczenie maszynowe? Machine learning w pigułce

W przypadku wielu słabszych metod szyfrowania pomóc może ransomware decryptor. Należy jednak pamiętać, że nie ma uniwersalnego narzędzia do deszyfryzacji ransomware. Program należy dobrać do konkretnego typu ataku. W przypadku wielu prostszych metod zarażone pliki można poznać np. po rozszerzeniu, które zostało do niego dodane. Przykładowo ransomware takie jak Bitcryptor, CoinVault i CryptXXX dodają rozszerzenie .crypt.

Należy jednak pamiętać o ryzyku samodzielnego stosowania programów typu ransomware decryptor. Źle dobrany może jeszcze bardziej zaszyfrować pliki. By pozbyć się złośliwej aplikacji, najlepiej jest oddać urządzenie w ręce specjalisty.

Kolejnym rozwiązaniem może być użycie programu, który skanuje pliki. Z jego pomocą nie da się odzyskać danych, ale sam ransomware jest usuwany z dysku, co zapobiega infekowaniu kolejnych plików.

Można też przywrócić system z kopii zapasowej. Regularne robienie backupu pozwala mieć zawsze aktualny obraz systemu. Po przywróceniu wszystkie pliki, łącznie z ransomware, są usuwane, a na ich miejsce jest instalowany system z niezaszyfrowanymi danymi. Kopia zapasowa odtwarza bowiem stan sprzed ataku hakerskiego. Ostatnim rozwiązaniem jest ponowna instalacja systemu operacyjnego. Wiąże się to jednak z utratą wszystkich danych.

Niestety niezależnie od wybranej metody nigdy nie mamy pewności, że odzyskamy dostęp do wykradzionych danych. Wiele ransomware, jak np. Petya, jest pisanych tak, że do zaszyfrowanych plików nie da się już otrzymać ponownego dostępu. To również kolejny powód, dlaczego nie warto płacić okupu hakerom.

Jak chronić się przed Ransomware?

Pierwszą linią obrony jest używanie oprogramowania ochronnego. Antywirus nie tylko wykrywa ransomware, który już został zainstalowany, ale monitoruje też dysk twardy. Jest też na bieżąco aktualizowany w celu wykrywania nowo powstałych wirusów. Oprogramowanie antywirusowe powinno się instalować nie tylko na komputerze, ale także na urządzeniach mobilnych.

Ważne jest też korzystanie z aktualnego oprogramowania. Stare, niewspierane przez producenta oprogramowanie nie dostaje już poprawek bezpieczeństwa. Przykładem może być Windows 7, którego wsparcie zakończyło się 14 stycznia 2020 roku. System ten jest przez to bardziej narażony na ataki niż Windows 10.

A skoro już jesteśmy przy Windows 10, w przypadku tego i innych wspieranych systemów nie należy ignorować komunikatów o aktualizacji. Nie powinno się zaniedbywać także update’u poszczególnych aplikacji takich jak przeglądarki internetowe i zainstalowanych w nich wtyczek (np. AdBlock).

Należy uważać, poruszając się po internecie. Nie zaleca się otwierania wiadomości e-mail z nieznanych źródeł, a tym bardziej otwierania zamieszczonych w nich załączników bądź linków. Na stronach, na których podajemy wrażliwe dane, takich jak strony banków, powinno się zwracać uwagę na ikonę zielonej kłódki. Znajduje się ona z lewej strony na pasku adresu i oznacza, że witryna jest dobrze zabezpieczona. Sprawdzać należy także nazwę domeny.

Warto pamiętać o tym, że aplikacje należy pobierać ze sprawdzonych źródeł. Takimi są oficjalne strony twórców oprogramowania i repozytoria aplikacji, czyli np. Microsoft Store, App Store i Google Play.

Wirusy komputerowe są niemal tak stare, jak sama technologia informatyczna. Od lat trwa nieustanny wyścig hakerów z osobami, które chcą zapobiec ich zamiarom. Choć nie istnieje narzędzie, które raz na zawsze skutecznie ochroni nas przed złośliwym oprogramowaniem, to stosując się do pewnych zasad, jesteśmy w stanie ograniczyć ryzyko padnięcia ofiarą hakerów.