Choć phishing sam w sobie nie jest przesadnie skomplikowaną formą ataku cybernetycznego, nie należy go lekceważyć. Jego siła tkwi w obraniu na cel najsłabszego elementu ochrony komputerowej – użytkownika. Na czym dokładnie to polega?

Phishing – co to dokładnie jest?

Omawiana tu forma oszustwa internetowego jest jej najprostszym rodzajem z punktu widzenia stopnia skomplikowania. Atakujący nie jest zmuszony do poszukiwania backdoorów, tworzenia programów niezbędnych do łamania zabezpieczeń czy wreszcie posiadania specjalistycznej wiedzy programistycznej. Wszystko opiera się na tym, jak bardzo będzie on w stanie przekonać ofiarę do podjęcia stosownych kroków, które zainicjują początek nieszczęśliwych zdarzeń.

Ten konkretny cyberatak wykorzystuje wiadomość e-mail (choć nie tylko) jako główny nośnik. Rzecz jasna, e-mail musi zostać odpowiednio przygotowany – główny cel to przekonanie odbiorcy co kliknięcia linku, pobrania dołączonego do maila załącznika lub ujawnienie tajnych danych (hasła, loginy, etc.). By osiągnąć swój cel, osoba rozsyłająca trefne maile ucieka się do socjotechniki, starając się stworzyć wiadomość, która sama w sobie wywoła pewność podejmowanych kroków przez odbiorcę. Możliwości jest sporo: przestępcy najczęściej podszywają się pod banki, choć nie tylko. Wiele maili imituje prawdziwe osoby, organizacje zaufania publicznego lub różnego rodzaju firmy, z którymi ofiara mogła mieć kontakt.

Nikt nie jest zatem bezpieczny przed phishingiem, otrzymać go może w zasadzie każdy. To, jakie kroki podejmiemy, może mieć ogromne znaczenie. Spełnienie oczekiwań oszustów może się dla nas skończyć bardzo źle – począwszy od wyczyszczenia naszego konta bankowego, utraty newralgicznych danych, utraty kontroli nad urządzeniem, kradzieży tożsamości. Możliwości jest wiele, stąd też nieroztropnym jest bagatelizowanie zagrożenia.

Identyfikacja phishingu

Nie możemy popadać w skrajność, uznając, że każdy „obcy” mail jest próbą wyłudzenia naszych danych. W niniejszym tekście podpowiemy, jak rozpoznawać wiadomość od oszustów. Opiszemy cechy, których pojawienie się w wiadomości powinno wywoływać naszą czujność. Jeżeli w e-mailu z obcego źródła zaobserwujecie obecność wymienionych niżej cech, należy zachować szczególną ostrożność.

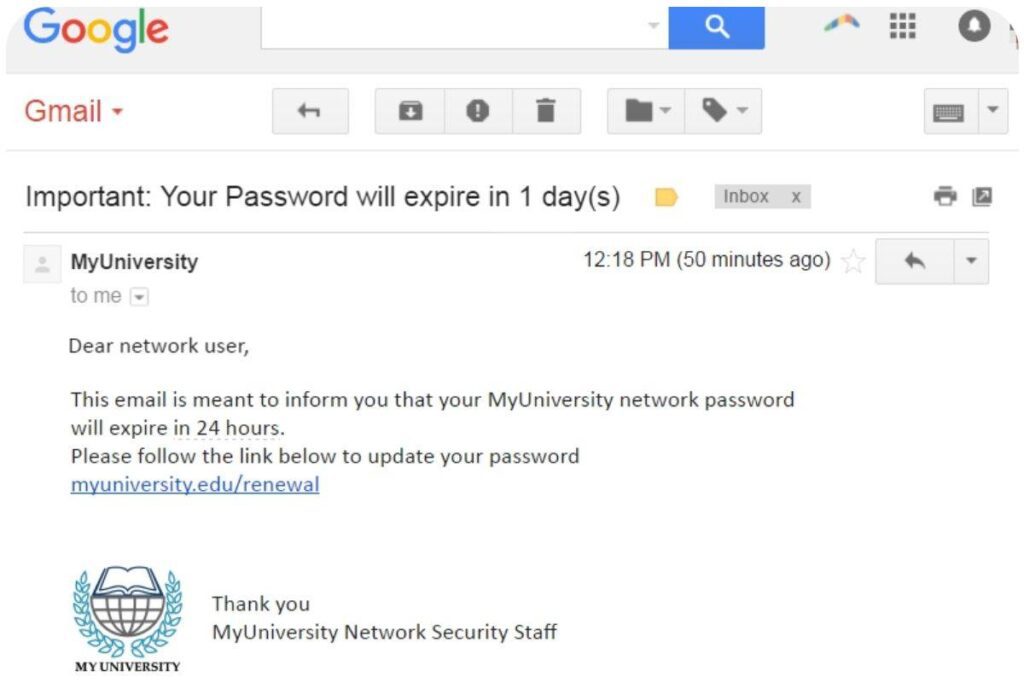

- Pośpiech – jeden z częstych zabiegów stosowanych przez przestępców. Próba nacisku na podjęcie szybkiego działania. Maile tego typu lubią imitować powiadomienie o zwycięstwie np. na loterii, która rzekomo obowiązywać będzie przez następny tydzień/dzień/godzinę. Innym typem jest imitowanie powiadomienia z banku o próbie włamania na nasze konto bankowe lub konieczności uzyskania informacji do logowania. Osoba wysyłająca phishingowy mail próbuje przy tym wywołać poczucie zagrożenia utraty naszych pieniędzy. To przypadek często wywołujący reakcję nieświadomej ofiary, która w celu uniknięcia kradzieży chce działać jak najszybciej. Taka forma maila pozwala szybko zidentyfikować oszustów, najlepiej jest zignorować taką wiadomość i ją usunąć.

- Obecność załączników – otrzymaliśmy maila z nieznanego źródła, który ma dołączony załącznik? Zalecamy ostrożność, nawet gdy z początku uważamy nadawcę za osobę lub instytucję godną zaufania. Nie będzie przesadą stwierdzić, że wiadomość od nieznanego nam nadawcy, która ma załącznik, powinna OD RAZU podnosić naszą czujność. Maile, których treść brzmi dziwnie lub jest pozbawiona sensu i które mają załączniki do pobrania, to w lwiej części przypadków próby zainfekowania naszego urządzenia. W załączniku ukryte jest szkodliwe oprogramowanie (wirus, trojan, ransomware etc.), którego celem jest instalacja na naszym urządzeniu. W zasadzie każdy plik, który ma rozszerzenie inne niż .txt, jest potencjalnie niebezpieczny.

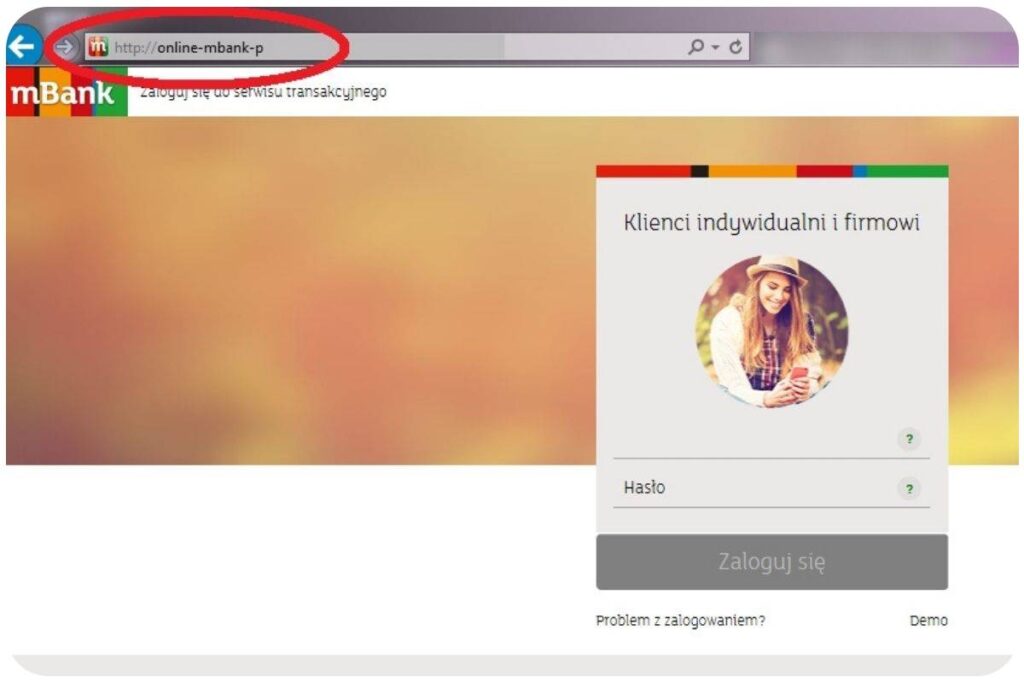

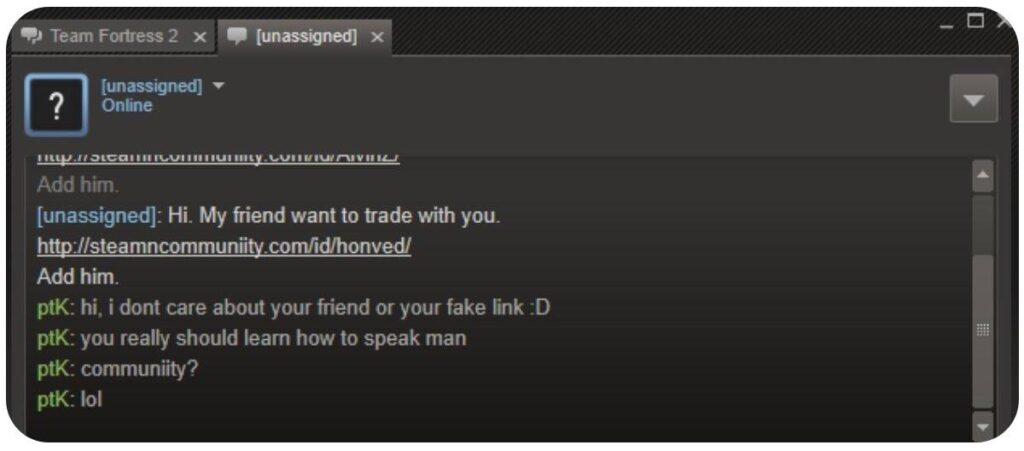

- Hiperłącza – inna metoda, którą stosują oszuści, to odpowiednio spreparowane hiperłącza w tekście. Pamiętajmy o tym, że link, który widzimy, wcale nie musi być tym, czym naprawdę jest. Jeżeli mamy jakikolwiek cień wątpliwości, najedziemy na niego kursorem – pojawi się wtedy prawdziwy URL (nad kursorem lub w dolnym rogu przeglądarki), do którego zostaniemy przekierowani. Jeżeli istnieje wyraźna różnica, możemy uznać w 100%, że mamy do czynienia z oszustwem. Innym sposobem jest umyślna literówka w nazwie domeny – najczęściej gdzieś w środkowej części. Ma to na celu podniesienie poczucia zaufania u ofiary a umieszczenie go w środku to próba zamaskowania błędnej nazwy samej domeny. Zalecamy zatem uważne przestudiowanie całego adresu, najlepiej litera po literze.

- Data wysłania – otrzymanie maila o nietypowej godzinie niekoniecznie musi być czymś podejrzanym. Jeżeli jednak nie mamy pewności co do prawdziwych intencji nadawcy, sprawdzenie daty wysłania maila, który może dotyczyć naszych spraw zawodowych (i nie pochodzi od nadawcy z innej strefy czasowej) może być dobrym krokiem. Otrzymanie go o dziwnej porze (np. późna noc) może być podejrzane.

Sprawdź też: Ataki brute force – czym są i na czym polegają?

- Dziwna treść – wszelkie maile pełne błędów, nie mające polskich znaków diakrytycznych (ą, ę, ć, etc.), dziwnej treści, nawołujące do konkretnego zachowania w celu uniknięcia problemów lub odebrania nagrody są jedną wielką czerwoną flagą, której nie wolno nam ignorować. Treść takich maili może często wywołać zdziwienie, gdyż same w sobie bywają zlepkiem chaotycznych informacji. Czasem złota maksyma „zbyt dobre, aby było prawdziwe” jest także użyteczna. Jeżeli w samym tytule maila widzimy obietnicę złotych gór (wygrana nowego telefonu, dużych pieniędzy, samochodu, etc.), to nawet nie trudzimy się z otwieraniem go. To 100% próba oszustwa.

Jak bronić się przed tą formą ataku?

Poruszany dziś temat oszustwa internetowego za cel obiera sobie człowieka, który według specjalistów od cyberbezpieczeństwa cały czas pozostaje najsłabszym elementem obrony. Choć sami oszuści starają się modyfikować i wymyślać nowe metody ataków phishingowych, istnieją pewne zasady, które pozwolą uchronić się przed utratą danych lub wyczyszczeniem konta. Ważne jest więc wyrobienie sobie kilku nawyków i trzymanie się uniwersalnych rad, gdy postępujemy z wiadomościami od nieznanych nam odbiorców.

Załóżmy hipotetycznie, że otrzymaliśmy e-maila, który na pierwszy rzut oka wygląda zwyczajnie (nie ma błędów, krzykliwego tytułu czy innej łatwej do wyłapania próby oszustwa). Ma on jednak załącznik lub hiperłącze, do których nadawca zachęca nas usilnie do kliknięcia.

Pierwsze, co należy zrobić, to sprawdzenie adresu nadawcy. Jeżeli mail próbuje imitować bank, mając przy tym domenę publicznie dostępną (np. gmail), możemy mieć pewność, że oszustwo jest w toku. Co więcej możemy zrobić? Po wejściu w samego maila najeżdżamy kursorem na hiperłącze, przeglądarka podaje nam wtedy informacje o prawdziwym adresie, na który zostaniemy przekierowani. Sprawdzenie obecności certyfikatu SSL również nie zawadzi (potwierdza go obecność „https” w nazwie). Sprawdzamy także załącznik i odpowiadamy sobie na pytanie, czy nie jest rzeczą dziwną otrzymywać coś takiego od nadawcy?

Pamiętajmy o tym, że przestępcy podszywają się głównie pod usługi, z których korzysta większość z nas. Żaden bank nigdy nie poprosi nas o udostępnienie newralgicznych danych, takich jak hasła, loginy, dane osobiste. Trzymanie się tego, co podpowiada nam zdrowy rozsądek, jest dobrą metodą na uniknięcie problemów w przyszłości.

Czasami możemy jednak natrafić na naprawdę dobrze przygotowaną próbę oszustwa. Wiadomość nie wzbudza naszych żadnych podejrzeń, poza jednym jedynym linkiem. Jeżeli otrzymaliśmy mail od jakiejś instytucji – nie odpowiadajmy na niego. Zamiast tego, sami się z nią skontaktujmy i przedstawmy sprawę. Pozwoli to uzyskać informacje, które pomogą nam ostatecznie potwierdzić próbę oszustwa.

Kończąc ten paragraf, należy wspomnieć jeszcze o innej ważnej rzeczy, mianowicie nadmiernym udostępnianiu informacji w Internecie. W dobie mediów społecznościowych wielu z nas publicznie i bez ograniczeń wrzuca do sieci wiele informacji, które – jak może się wydawać – nie stanowią istotnych danych. Data urodzin, plany związane z wyjazdem wakacyjnym, zdjęcia wnętrza mieszkania, numer telefonu… To jednak duży błąd. Dzięki temu dajemy oszustom wiele informacji o sobie, które mogą oni wykorzystać przeciwko nam. Mogą być one później wykorzystane np. w celu potwierdzenia „prawdziwych” intencji przez oszustów. Odpowiednie dozowanie informacji, które są o nas dostępne w sieci, to dobry sposób na zaoszczędzenie sobie problemów.

Sprawdź też: Oszuści w natarciu – spoofing. Co to jest, jak się bronić?

Phishing kit – co to jest?

Phishing kit to zestaw narzędzi, który ułatwia prowadzenie kampanii phishingowych oraz umożliwia ich organizowanie oszustom, nie posiadającym bogatego doświadczenia i umiejętności pozwalających na samodzielną organizację takiej akcji. Posiadając taki zestaw (który jest sprzedawany za pomocą darknetu), jedyne co potencjalny oszust potrzebuje więcej to serwer. Po zainstalowaniu na nim phishing kita tworzy imitację popularnej strony (np. bankowej), podmieniając przy tym ekran logowania. Ekran ten ma specjalny skrypt, który kradnie dane wpisane przez użytkownika i wysyła je w miejsce, do którego dostęp mają tylko przestępcy.

Oczywiście, zanim dojdzie do wejścia nieświadomej ofiary na ekran logowania, strona musi zostać jej podsunięta. Listy mailingowe są również sprzedawane w dark necie, dzięki nim oszuści mogą dotrzeć do ogromnej liczby potencjalnych ofiar. Nawet jeżeli znikomy procent właścicieli maili połknie haczyk, jest to zawsze zysk dla przestępcy.

Typy phishingu

Z racji tego, że cyberprzestępstwo będące tematem niniejszego tekstu jest dosyć wiekowe, z czasem pojawiło się kilka różnych jego rodzajów. I choć ich wspólnym mianownikiem jest nakłonienie ofiary do wykonania jednej z dwóch czynności (lub obu), czyli: udostępnienia poufnych informacji i/lub pobrania szkodliwego oprogramowania, to zmianie ulega specyfika samego ataku. Pochylimy się teraz zatem bardziej nad nimi i omówimy dzielące je różnice i to co je wyróżnia.

Spear phishing

Forma ataku, która jest stworzona pod konkretną i znaną atakującemu osobę. Nazwę tej formy można tłumaczyć jako „włócznia”, co samo w sobie sugeruje jeden konkretny cel (niż rzucanie sieci, która ma wyłowić jak najwięcej ofiar). Formę tę cechują profesjonalne podejście do tematu (wiadomości są tworzone jak najrzetelniej) oraz wysoka skuteczność. Przestępcy, chcąc ją zastosować, zbierają jak najwięcej dostępnych w sieci informacji o swoim celu. Najbardziej użytecznymi miejscami do tego są głównie LinkedIn, Facebook etc. Dzięki temu przestępcy są w stanie stworzyć wiarygodną wiadomość, która przekona ofiarę do wykonania polecenia lub prośby atakującego.

Clone phishing

Ta forma ataku phishingowego wykorzystuje przechwycony przez oszustów e-mail, który był wcześniej całkowicie niegroźny. Koniecznym wymogiem jest to, aby e-mail ten zawierał załącznik lub link. Mając adresy odbiorców, oszuści są w stanie przygotować niemal identycznego maila, z jedną drobną różnicą. Załącznik lub hiperłącze są podmienione na takie, które mieć będzie zainfekowane oprogramowanie. Następnie wystarczy ponownie wysłać go do osób, które miały go otrzymać i czekać na ofiary, które nieświadomie otworzą link/pobiorą szkodliwy program.

To całkiem skuteczna metoda, jednak wymaga więcej zachodu od oszusta. W celu uzyskania wiadomości nadawca lub odbiorca muszą być uprzednio zainfekowani szkodliwym softem, który da do nich dostęp. Jeżeli uda się oszustom go uzyskać, clone phishing staje się niezwykle wydajną metodą. Co więcej, pozwala lepiej zatuszować podjęte przez oszustów działania.

Whale phishing

Whaling to forma spear phishingu, która jako swój cel obiera wysoko postawione osoby. Menedżerowie, szefowie korporacji, sławne osobistości – to właśnie w nich skierowany jest whaling. Forma takiego ataku wymaga zgromadzenia dużych ilości danych o ofierze, wszystko po to, aby nadać jak najwięcej pozorów autentyczności. W przypadku whalingu oszuści najczęściej imitują instytucje państwowe lub kancelarie prawne. Korzystają także z nawyków swoich ofiar, które nierzadko używają swoich prywatnych adresów e-mail w rozmowach biznesowych. Nie mają one jednak zaawansowanych form ochrony jak te, które używane są wewnątrz firmy, co zwiększa szanse powodzenia cyberprzestępców.

Sprawdź też: Uwierzytelnianie dwuskładnikowe (2FA) rozpracowane przez hakerów?

Vishing

Jest to zlepek słów „voice phishing” (phishing głosowy) i jak sama nazwa wskazuje, do jego przeprowadzenia niezbędne jest połączenie głosowe z ofiarą. Przeważnie takie połączenie jest stylizowane na wiadomość np. z banku. Oszuści pod pozorem np. rzekomego zagrożenia konta bankowego proszą ofiarę o podanie istotnych informacji (hasło, PIN, login, etc.). Przestępcy maskują swój udział, korzystając z techniki VoIP oraz stosując boty, które odtwarzają nagraną wiadomość głosową.

Smishing

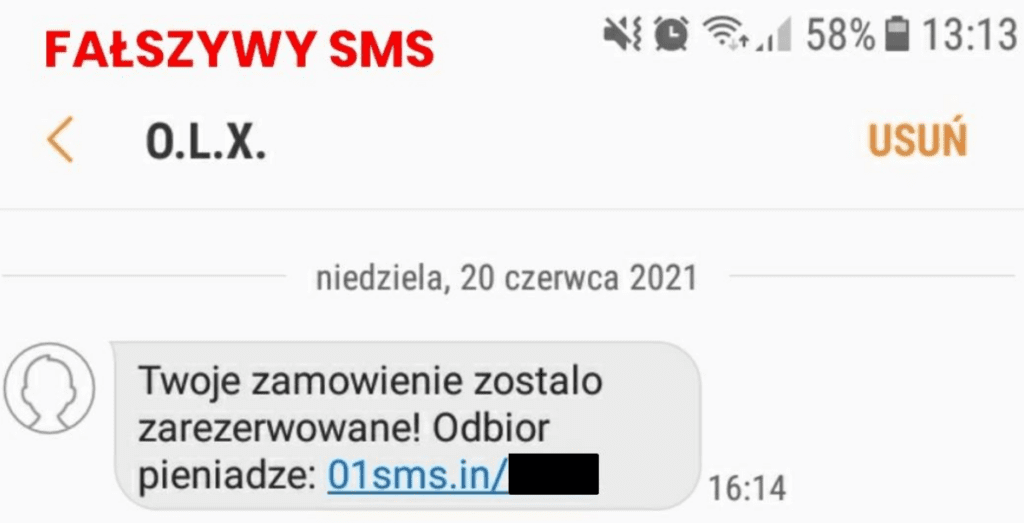

Phishing w SMS-owym wydaniu – smishing dotyczy rozsyłanych wiadomości tekstowych, które podszywając się pod zaufane instytucje, dążą do zgromadzenia poufnych informacji. Ten typ ataku może także przekonać ofiarę do pobrania niebezpiecznego oprogramowania na swój telefon, co prowadzi do utraty kontroli.

Smishing staje się coraz popularniejszy z prostych przyczyn – ludzie częściej czytają i odpisują na SMS-y niż na e-maile. Statystyki podają, że 98% wiadomości tekstowych jest czytane, a niemal połowa (45%) doczeka się odpowiedzi z naszej strony. Dla wiadomości e-mail te same statystyki wyglądają kolejno 20% i 6%. Innym powodem popularności tej formy phishingu jest mniejsza czujność użytkowników oraz słabsze systemy zabezpieczeń niż na PC.

Phishing i jego historia

Phishing jest niemal tak samo stary, jak sam Internet. Pojęcie po raz pierwszy pojawiło się w latach 90., choć same przypadki aktywności podchodzącej pod jego definicję znane były już wcześniej. Przypuszcza się, że po raz pierwszy termin ten został użyty w zestawie narzędzi hakerskich AOHell w 1995 roku. Narzędzie to brało za cel losowego klienta usługi AOL, następnie wysyłało informację o treści „z tej strony obsługa klienta AOL. Sprawdzamy zabezpieczenia serwisu i musimy zweryfikować twoje konto. Podaj swój login i hasło, aby kontynuować” – brzmi klasycznie, nieprawdaż? Umożliwiało to oszustom przejmowanie konta ofiary oraz kradzież danych karty kredytowej.

Skąd jednak wzięła się sama nazwa? Jedna z teorii mówi, że nawiązuje ona do słowa „fishing”, oznaczającego łowienie ryb, gdzie zamiast „F”, użyto „Ph”, co jest charakterystyczne dla tzw. leet speak (hack mowy). Inne źródła wspominają o Brianie Phishu, który w latach 80. miał jako pierwszy stosować techniki phishingowe w celu wyłudzenia danych. Później jego nazwisko stało się kodem wywoławczym i pozwalało wzajemnie identyfikować się oszustom.

Niski próg wejścia i brak jakiegokolwiek stopnia skomplikowania sprawiają, że phishing jest najpopularniejszą metodą wyłudzania danych w Internecie. Włamania i kradzieże danych wynikające z użycia tej metody stanowiły ⅓ wszystkich naruszeń bezpieczeństwa w 2019 roku. Niestety ta tendencja będzie rosnąć – ma to związek z coraz lepszym przygotowaniem oszustów i dostępnością bardziej zaawansowanych zestawów phishingowych. Stąd też niezwykle ważna jest świadomość każdego użytkownika i rozważne postępowanie – ofiarą phishingu może stać się każdy z nas. Zalecamy zatem ostrożność za każdym razem, gdy otrzymujecie jakąkolwiek wiadomość z nieznanego źródła.

Odwiedź nasze social media! Jeśli lubisz zamieszczane przez nas materiały i chcesz być na bieżąco ze wszystkimi nowościami na scroll.morele.net – koniecznie zajrzyj na nasz facebookowy profil. Zapraszamy też na scrollowy instagram, gdzie bliżej zapoznasz się z naszą redakcją!